|

[이데일리 김동욱 기자] 김민경(여·35)씨는 지난달 석가탄신일이 낀 연휴 기간 내내 제대로 먹지도, 자지도 못했다. 악몽은 잠자기 전 스마트폰을 확인한 데서 시작됐다.

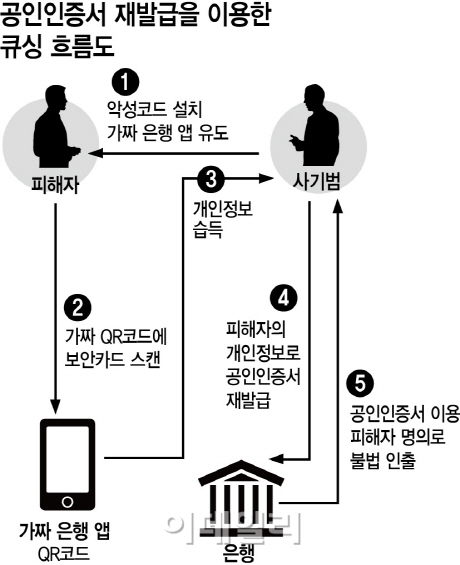

평소처럼 포털사이트에 접속하자 얼마 뒤 업데이트를 해야 한다는 메시지가 떴다. 업데이트를 마치자 갑자기 스마트폰에 설치된 은행 애플리케이션(앱)이 작동했다. 보안 강화를 위해 QR코드에 보안카드를 스캔하라는 메시지가 나오자 김씨는 별생각 없이 QR코드에 보안카드를 갖다 댔다. 다음 날 김씨는 본인 통장에서 4차례에 걸쳐 100만~299만원씩 총 1000만원이 통장에서 빠져나간 사실을 알게 됐다.

정부의 공언에도 보이스피싱 등 금융사기가 줄지 않고 있는 것은 은행 보안이 여전히 허술하기 때문이다. 가장 대표적인 게 인터넷이체 마지막 단계에서 관문 역할을 하는 공인인증서다. 공인인증서를 재발급받는 게 어렵지 않다 보니 사기조직이 제삼자의 인터넷뱅킹에 접속해 돈을 빼 가는 경우가 적지 않다. 상황이 이런데도 공인인증서에 대한 정부와 은행권의 대응조치는 사실상 전무해 문제를 방치하고 있는 게 아니냐는 지적이 나온다.

인증서 재발급부터 인출까지 10분

김민경씨에겐 무슨 일이 생긴 걸까. 김씨는 신종 금융사기인 큐싱(Qsing·QR코드와 피싱의 합성어)에 당했다. 와이파이 공유기를 통해 침투한 악성코드가 가짜 은행앱→QR코드를 차례로 띄워 김씨가 보안카드를 스마트폰에 대도록 유도한 것이다. 보안카드 정보를 획득한 사기조직은 김씨의 인터넷뱅킹에 접속해 10분 만에 공인인증서 재발급부터 인출까지 모든 작업을 끝냈다.

|

이기동 금융범죄예방연구센터 소장은 “피싱 사기꾼의 말에 속아 보안카드 번호까지 불러주는 상황에서 피해자가 휴대폰에 걸려온 ARS 인증번호를 의심할 여지는 적다”며 “ARS 인증은 이미 무력화됐다”고 말했다.

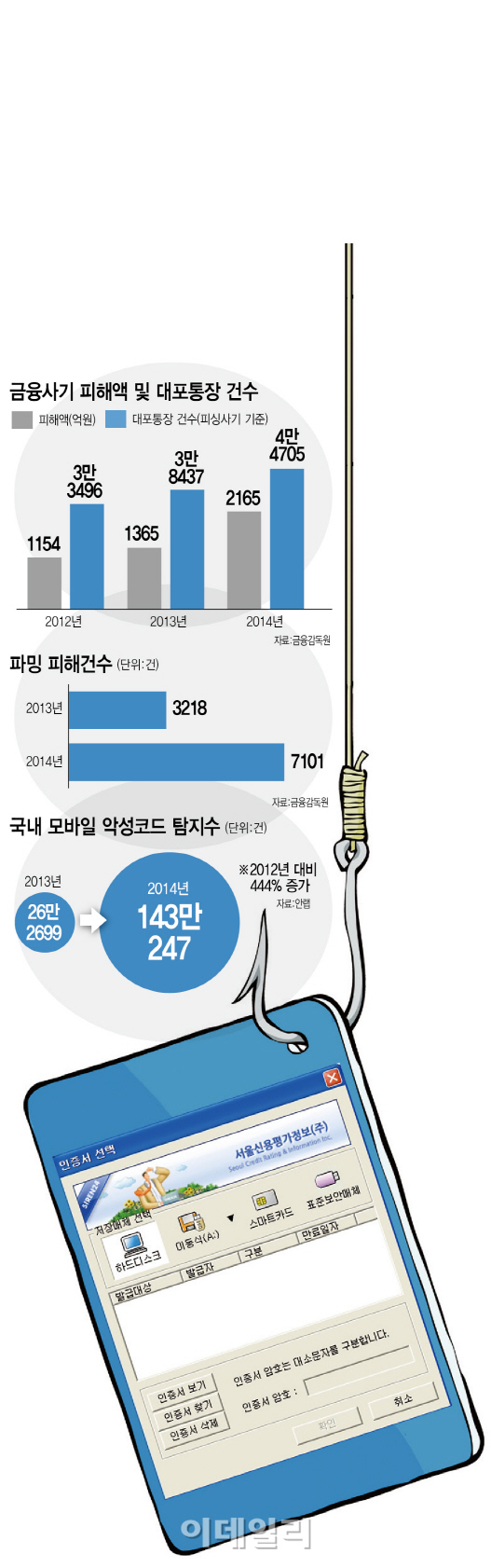

SMS 인증방식 역시 스마트폰에 심어 둔 악성코드를 활용하면 사기조직이 인증번호를 쉽게 가로챌 수 있다. 김씨 역시 사고가 난 다음날에서야 문자로 인증번호가 온 걸 알았다. 최근엔 스마트폰에 악성코드를 심어 가짜사이트로 유도하거나 인증번호를 가로채는 수법이 증가하는 추세다. KB금융연구소에 따르면 지난해 발견된 국내 모바일 악성코드 수는 143만여 건으로 1년 전보다 442%나 급증했다.

공인인증서 보안은 뒷전

금융사기는 피싱, 파밍 등으로 개인정보를 알아낸 뒤 마지막은 피해자의 공인인증서를 재발급 받아 돈을 빼내는 과정을 거치지만 그동안 금융권의 대응은 전혀 없었다.

한 금융권 관계자는 “공인인증서를 재발급 방식을 현재 비대면에서 대면 방식으로 바꾸거나 보안토큰에 저장하는 방안도 고민해 봤지만 고객 불편을 가져온다는 지적 때문에 시행하지 못했다”고 말했다.

공인인증서 해킹에 따른 피해도 적지 않다. 피해자 이모(여·35)씨는 지난 4일 검찰을 사칭한 사람으로부터 전화를 받았다. 그는 원격조정을 통해 컴퓨터 보안상태를 확인해주겠다며 이씨의 컴퓨터에 침입해 하드디스크에 저장된 공인인증서를 복사했다. 몇 분 뒤 이씨 계좌에서 1000만원이 인출됐다.

문제는 공인인증서 재발급이나 해킹에 따른 피해를 금융소비자가 모두 떠안아야 한다는 점이다. 현행법은 금융사고가 나더라도 금융회사가 보안절차를 지켰다면 책임을 지지 않아도 된다. 이 규정대로라면공인인증서 시스템을 갖추기만 하면 금융사는 사고 책임을 지지 않아도 된다. 대신 피해자가 피해를 모두 떠안아야 한다. 스스로 개인정보를 알려줬기 때문이다. 김승주 고려대정보보호대학원 교수는 “결과적으로 공인인증서 재발급만 막았더라도 피해의 상당 부분을 예방할 수 있다”며 “특히 하드디스크에 인증서를 저장하는 건 해킹에 상당히 취약한데도 은행들이 보안토큰 도입 등 별다른 대응책을 취하지 않았다”고 지적했다.

▶ 관련기사 ◀

☞ [뻥뚫린 공인인증서]대안은…해킹·재발급 불가능한 보안토큰 의무화해야

☞ [뻥뚫린 공인인증서]"나도 모르게 인증서 재발급돼 1000만원 털렸다"

☞ [뻥뚫린 공인인증서]13년째 보안기술 제자리 공인인증서 '범죄 무방비'

![월드컵까지 따냈다...스포츠산업 '생태계 파괴자' 된 빈살만[글로벌스트롱맨]](https://image.edaily.co.kr/images/Photo/files/NP/S/2023/11/PS23110500115t.jpg)

![[포토] 폭염 속 휴식취하는 건설 근로자](https://image.edaily.co.kr/images/Photo/files/NP/S/2023/08/PS23080100718t.jpg)

![[포토]국군장병 취업박람회 인재 채용](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/04/PS24042900871t.jpg)

![[포토]멘토들 강연 경청하는 오세훈 시장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/04/PS24042900762t.jpg)

![[포토]KT그룹, AI로 미디어·콘텐츠 산업 '가속도'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/04/PS24042900526t.jpg)

![[포토] 한우자조금, "한우로 행복하세요~"](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/04/PS24042900479t.jpg)

![[포토]'국민의힘 당선자 총회'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/04/PS24042900379t.jpg)

![[포토] '미래전략포럼' 개회사하는 박재완 위원장](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/04/PS24042900377t.jpg)

![[포토]'최고위 참석하는 이재명 대표'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/04/PS24042900358t.jpg)

![[포토] 임성재의 우승 본능](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/04/PS24042800425t.jpg)

![[포토]이정민 '구름 갤러리와 함께 입장'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/04/PS24042800395t.jpg)

![[포토]파워에이드와 함께 다 마신 페트병 재활용 하세요!](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/04/PS24042800282t.jpg)