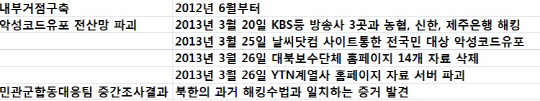

또한 2012년 6월 28일부터 북한 내부 PC 최소한 6대가 1590회 접속해(북한발 IP 13개 발견) 금융사에 악성코드를 유포하고 PC 저장자료를 절취했으며 공격 다음날(3.21) 해당 공격경유지를 파괴해 흔적 제거까지 시도한 것을 확인했다.

전길수 한국인터넷진흥원 침해사고대응팀장은 “지금까지 파악된 국내외 공격경유지 49개(국내 25, 해외 24) 중 22개(국내 18, 해외 4)가 2009년 이후 북한이 대남 해킹에 사용 확인된 인터넷주소와 일치했다”고 말했다.

정부는 내일 국가정보원장 주재로 미래부·금융위·국가안보실 등 15개 정부기관이 참석한 가운데 ‘국가사이버안전전략회의’를 열고, 사이버 안전 강화 대책을 강구할 예정이다.

|

-해커는 인터넷주소(IP)를 위변조할 수 있는데, 북한발 IP 13개는 어떻게 발견됐나.

▲물론 북한에서 직접 공격한 IP를 추출하는 것은 어렵다. 이번에도 IP 자체를 숨기려는 노력을 많이 했다. 금융사 쪽에 대한 분석 과정에서 발견된 것인데, 명령을 내리는 서버 접속 시 접속하는 부분에 대해 로그들이 거의 지워졌지만, 다행스럽게도 원격 터미널 접속 로그가 남았다. 원래는 안 남는데, 어떤 기술적인 문제 때문에 수초, 수분 간 북한 IP가 노출됐다.

-3월 20일 신한은행, 농협 등 은행 3곳과 방송사 해킹을 위해 북한이 8개월 전부터 준비했다는데 왜 못 막았나.

▲방어 자체를 안 하는 것은 아니다. 하지만 뚫일수 있는 가능성은 항상 있다. 얼마나 빨리 파악하고 대응하느냐의 문제로 본다.

-이번 사건으로 인한 피해 규모는.

▲이번 공격은 지능형 지속공격 해킹(APT: Advanced persistent threat)이었다. 이는 분산서비스거부 공격과 달리 일반인 PC나 서버를 감염시켜 좀비 컴퓨터를 만든 뒤 특정 사이트를 공격하게 만든다. 이번 사건은 개인정보 유출이 목적이 아니라 사회 혼란을 유발하는 공격이었다. 미리 해커는 공격 목표회사의 관리자 계정이나 시스템 구성도를 확보해 갔다. 개인이나 기업 정보 유출 피해는 없다.

▲해킹단체 후이즈는 확인된 바 없다. KBS, MBC, YTN, 농협, 신한은행, 제주은행 등 6개 기관의 공격방법이 조금씩 다르다. 어떤 곳은 PC를 1차 거점으로 어떤 곳은 백신 업데이트 서버를 활용했다. PC가 최초 감염이라면 이메일이나 웹사이트 방문 시 악성코드에 감염됐을 것이다.

|

-범인을 잡는 것은 경찰 사이버테러대응센터 몫인데 왜 미래부가 발표하나.

▲그 부분에 대해서는 분석하는 입장이어서 정확한 답변을 드리기 어렵다.

-정찰총국이라는 이야기는 어찌 봐야 하나. 북한 소행 발표는 이례적인데.

▲정찰총국에 대한 정보는 정보를 담당하는 기관에서 답해야 하는 부분이다.

-13개 IP가 북한 발이라고 확증하는 이유는.

-북한 소행으로 잘못 마무리하면 또 하나의 면죄부 밖에 안되는 거 아닌가.

▲그렇지 않다. 악성코드의 구조가 동일하다.

-왜 하필 오늘 발표한 것인가.

▲지금까지 조사 결과에 따르면 오늘 결론 내도 충분하다고 생각했다. 1주일 이후나 한 달 후라도 악성코드 개수가 좀 더 많이 나올 뿐 달라지는 것은 없을 것으로 봤다.

-범인은 한 명인가. 공격명령서버(CNC서버)가 발견됐나.

▲범인을 정확히 파악하는 것은 해당 공격 PC자체를 직접 가져오는 방법 밖에 없지만, 북한 IP가 나왔고, 동일범 소행으로 파악됐다. 그래서 북한으로 확인하는 정도다.

-왜 정찰총국이라고 하는가.

▲과거 사례를 정보당국이 확인이니 그랬다. 나머지는 보안사항이다.

-피해는 왜 경미했나.

▲4만 8000대의 시스템 파괴는 경미한 규모가 아니다. 공격 방법을 봐도 어찌 보면 IP 노출은 실수이지만 굉장히 치밀하게 준비한 흔적이 있다. 여러 기관을 동시에 3월 20일 오후 2시 하드디스크 파괴명령을 내린 것을 보면 상당한 실력이다. 다만, 관리자 계정을 탈취해서 데이터베이스 서버를 삭제하지는 않았다.

▶ 관련이슈추적 ◀

☞ `3·20 해킹` 민간 전산망 마비

▶ 관련기사 ◀

☞ [일문일답] 정부가 밝힌 북한발 해킹 증거는 뭔가?

☞ 정부 "3.20 사이버테러, 북한 해킹수법과 일치" 공식발표

☞ 전문가도 '3.20 해킹, 북한 소행'으로 의심(상보)

☞ '우리민족끼리' 해킹…인터넷서 '신상털기'

☞ 구글 보안총괄 "3.20 해킹사태 막을 수 있었다"

![월드컵까지 따냈다...스포츠산업 '생태계 파괴자' 된 빈살만[글로벌스트롱맨]](https://image.edaily.co.kr/images/Photo/files/NP/S/2023/11/PS23110500115t.jpg)

![[포토] 폭염 속 휴식취하는 건설 근로자](https://image.edaily.co.kr/images/Photo/files/NP/S/2023/08/PS23080100718t.jpg)

![[포토]두산 매치플레이에서 공기청정기 선보인 아이큐에어](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24051700873t.jpg)

![[포토]정남수 '실수없이 판단하자'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24051700673t.jpg)

![[포토] 최경주 '응원에 우승으로 보답하겠습니다'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24051700545t.jpg)

![[포토]이재명 민주당 대표, 법정으로 이동](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24051700472t.jpg)

![[포토] '미켈롭 울트라' 홍보하는 미녀골퍼 최예지](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24051700433t.jpg)

![[포토]홍현지 '그린으로 가라'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24051600544t.jpg)

![[포토] Y교육박람회 2024](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24051600894t.jpg)

![[포토] 김한별 '빛나는 컨트롤로 스폰서대회 우승에 도전한다'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24051600333t.jpg)

![[포토]뚝섬한강공원에서 열린 서울국제정원박람회](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24051600750t.jpg)

![[포토]이승연 '캐치볼 받아주세요'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24051700701t.jpg)