|

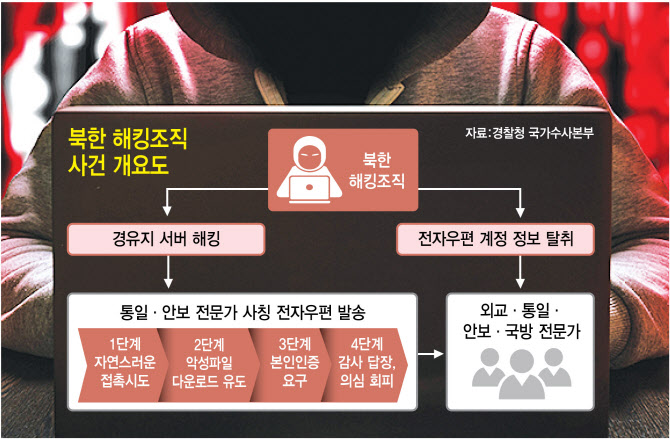

북한 정찰총국 산하 해커 조직 ‘김수키(Kimsuky)’가 국내 서버 호스팅 기업 인프라를 구매해 피싱 공격에 활용 중인 것으로 확인됐다. 국내 공격에 쓰이는 인프라가 정상적인 서비스로 둔갑해 지속적으로 정보수집활동을 벌여온 것이다.

7일 이데일리가 입수한 국내 침해사고대응 전문기업 나루씨큐리티 사이버위협인텔리전스(N-CTI)팀 자료에따르면 김수키 조직은 지난해 국내 소재 호스팅 업체 A사와 B사 인프라를 할당받아 공격에 사용했다. 이는 통일·외교·안보 등 전·현직 정부 관계자들을 대상으로 수행된 김수키 계열 피싱 공격자원 326개 인터넷 주소(IP)를 분석한 결과다.

총 66개 서버를 보유한 호스팅 업체 A사는 지난 2021년부터 북한 관련 피싱 사이트가 지속적으로 설치 운영된 사업자다. 지난해 탐지된 피싱 사이트 중 82개가 해당 업체에서 제공하는 인프라를 활용했다. B사 인프라는 총 8개 피싱사이트에 악용됐다.

김수키 조직은 해외에서 가상자산으로 서버 임대료를 지불한 뒤 국내 인터넷 도메인 주소를 할당받았다. 이를 네이버, 카카오, 다음 등을 사칭한 피싱 공격에 활용했다. 실제로 지난해 공격에 사용한 이메일 도메인 중 국내 포털 ‘다음’과 유사해 보이도록 만들어진 아이디에 할당된 대역은 국내 호스팅 업체 A사 서버와 연결돼 있었다. 해당 공격은 ‘수신자 계정 정보가 도용된 것으로 의심된다’는 본문 내용과 함께, 카카오 계정 관리 홈페이지를 위장해 비밀번호 등 정보를 입력하도록 유도했다.

서버 호스팅 기업 정상 고객으로 위장

3년간 악용했지만 대응책은 무방비

문제는 김수키 조직이 이 같은 방식을 2021년부터 3년간 채택해왔음에도 별다른 대응책을 마련하지 못한 점이다.

N-CTI 팀 분석 결과 이들이 A사 서버에 연결된 다음 유사 도메인을 사용해온 시점은 지난 2021년 10월 2일이다. 정부와 호스팅 업체 모두 손을 놓고 있었던 셈이다.

하지만, 정부 기관들은 서로 책임 떠넘기기만 하는 상황이다.

경찰청 국가수사본부 관계자는 “국내 호스팅 업체에 돈을 지불하고 서버를 구매해 피싱 공격에 사용하는 경우가 있단 사실은 알고 있다”며 “다만, 보안 관제를 통해 공격 시도 발생 상황을 추적하는 것은 국정원이나 한국인터넷진흥원(KISA)에서 해야 한다”고 말했다.

국가정보원 관계자는 “호스팅 업체가 민간 영역이다 보니 적극적 대응방안을 마련하고 발표하기에는 불필요한 오해가 생길 수 있다. 현행 법 체계상으론 민간 영역을 담당하는 KISA나 과기정통부가 대책을 강구해야 한다”면서도 “호스팅 등록시 추가 검증 등 제도적 보완이 필요한 건 사실”이라고 말했다.

KISA 관계자는 “북한 해커조직 김수키가 배후라면 해당 건에 대해 수사나 대응할 권한은 없다”며 “북한 관련된 일은 국정원에서 담당해 손을 쓸 수 없다”고 말했다.

![월드컵까지 따냈다...스포츠산업 '생태계 파괴자' 된 빈살만[글로벌스트롱맨]](https://image.edaily.co.kr/images/Photo/files/NP/S/2023/11/PS23110500115t.jpg)

![[포토] 폭염 속 휴식취하는 건설 근로자](https://image.edaily.co.kr/images/Photo/files/NP/S/2023/08/PS23080100718t.jpg)

![[포토]뱅크시 작품에 대해 소개하는 유한일 상무](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24050901052t.jpg)

![[포토]'대화하는 윤재옥-이철규'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24050901021t.jpg)

![[포토] 이태희 '호쾌한 스윙으로'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24050900260t.jpg)

![[포토]윤석열 대통령, '취임 2주년 기자회견 생중계'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24050900686t.jpg)

![[포토]여전한 고금리 시대, 황금기 맞은 사모대출이란 주제로 열린 패널토론](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24050900648t.jpg)

![[포토] 티파니 영, 매력적인 미모](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24050800221t.jpg)

![[포토]'손하트하는 이재명-조희연'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24050800935t.jpg)

![[포토]코스피, 0.4% 상승…외인·기관 매수에 2740선 회복](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24050800899t.jpg)

![[포토]'국민의힘 원내대표 선출을 위한 정견발표회'](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24050800852t.jpg)

![[포토]오색연등으로 물든 조계사](https://image.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24050800789t.jpg)

![[포토] 김홍택 '연속 우승에 도전한다'](https://spnimage.edaily.co.kr/images/Photo/files/NP/S/2024/05/PS24050900280t.jpg)